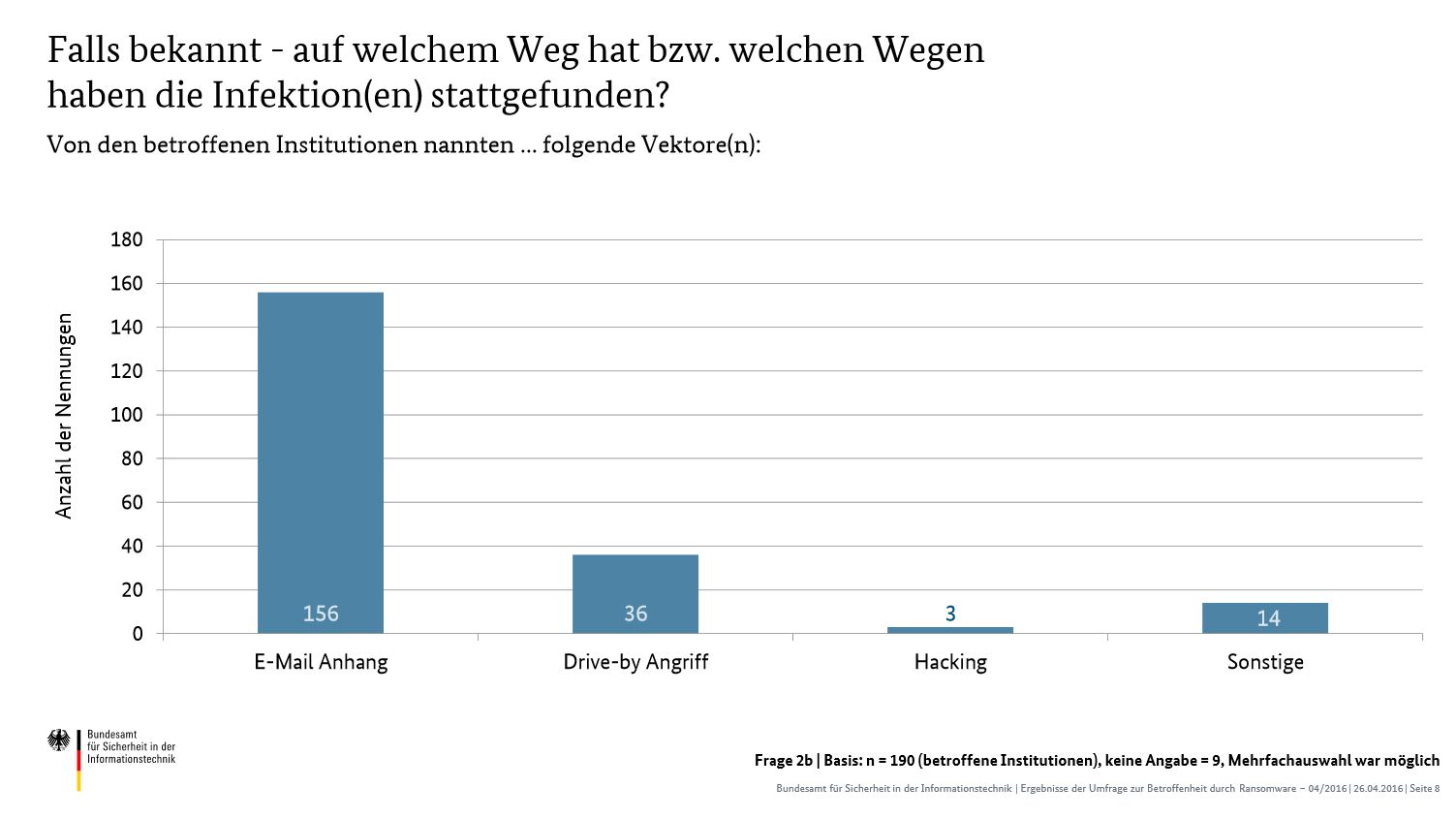

Seit vergangener Woche treibt der aggressive Erpresser-Trojaner Locky auf Rechnern weltweit sein Unwesen. Aktuellen Medienberichten zufolge gelangt der Computervirus meist über Makros in Microsoft-Office-Dokumenten ins Netzwerk. Öffnet der Empfänger den Anhang, der beispielsweise eine Fake-Rechnung enthält, verschlüsselt Locky alle Dateien auf dem betroffenen Rechner. Gleichzeitig verbreitet sich die Schadsoftware über das Netzwerk auch innerhalb eines Unternehmens, auf aktiven Geräten in USB-Laufwerken oder in Cloudspeichern rasend schnell weiter. Nach dem Befall wird der Nutzer aufgefordert, für die Entschlüsselung der Dateien ein Lösegeld zu zahlen. Auf dem Bildschirm erscheint ein Erpresserbrief mit einer Lösegeldforderung. Die Verschlüsselung ist kaum zu knacken. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät Betroffenen jedoch dringend von Lösegeldzahlungen ab. Stattdessen solle man die Erpressernachricht auf dem Bildschirm fotografieren und umgehend Anzeige erstatten.

Kostenloses Retarus E-Mail Security Upgrade sorgt für maximalen Schutz

Aktuell bietet keine Virenschutzsoftware bei derartigen Angriffen hundertprozentigen Schutz. Die Retarus E-Mail Security Services bieten durch die Kombination mehrerer Virenscanner sowie intelligente Spam- und Phishing-Filter eine deutlich erhöhte Sicherheit.

Um den bestmöglichen Schutz vor dem Kryptotrojaner zu garantieren, erhalten Kunden, die Retarus E-Mail Security einsetzen, vorübergehend ein kostenloses Upgrade: Retarus erweitert bestehende Spam- und Virenschutz-Funktionen und stellt alle Kunden für den Zeitraum der akuten Bedrohung auf vierfachen Virenscan um.

Mehr Informationen zum kostenlosen Virenscan-Upgrade der Retarus E-Mail Security erfahren Sie direkt bei Ihrem Retarus Ansprechpartner vor Ort.

Achtung bei Dateien mit eingebettetem Makro-Code

Dennoch ersetzt selbst die beste Anti-Virus-Software nicht die Wachsamkeit der Nutzer. Um sich vor Angriffen von Locky und ähnlicher Ransomware bestmöglich zu schützen, sollten Nutzer zudem die automatische Ausführung von eingebettetem Makro-Code in den Office-Programmen deaktivieren und beim Ausführen von Makros, die zwingend benötigt werden, besonders vorsichtig sein. Wie sich entsprechende Einstellungen in Microsoft Office vornehmen lassen, erfahren Sie hier.

Generelle Achtsamkeit erforderlich

Darüber hinaus sollten Nutzer folgende Tipps beachten:

- Öffnen Sie E-Mail-Anhänge nur dann, wenn Ihnen die E-Mail vertrauenswürdig erscheint: Ist Ihnen der Absender bzw. der in der E-Mail beschriebene Vorgang bekannt?

Besondere Vorsicht ist bei Dateien mit folgenden Endungen geboten: .doc, .docx, .docxm, .xls, .xlsx, .xlsxm, .exe. - Extrem träges Ansprechverhalten des Rechners, hohe Festplattenaktivität ohne erkennbaren Grund oder Dateien mit der Endung .locky auf der Festplatte könnten ein Zeichen dafür sein, dass die Locky-Verschlüsselung bereits durchgeführt wird. Um vorhandene Daten eventuell noch zu retten, sollte der Rechner umgehend vom Netzwerk und der Stromzufuhr getrennt werden. Schalten Sie den Rechner ab und entfernen Sie notfalls den Akku Ihres Notebooks.

- Sichern Sie wichtige Daten regelmäßig, damit potentiell betroffene Daten schnell und möglichst ohne Verluste wiederhergestellt werden können. Berücksichtigen Sie bei den Backups unbedingt, dass Locky auch externe Datenträger angreifen kann, wenn diese permanent mit dem Rechner verbunden sind.

- Halten Sie Ihr Betriebssystem stets auf dem aktuellsten Stand: Installieren Sie aktuelle Patches für Ihr Betriebssystem, Ihre Office-Anwendungen, Ihren Internetbrowser, Flash Player und PDF Reader. Locky oder ähnliche Ransomware findet den Weg auf Ihre Systeme unter anderem durch so genannte “Backdoors”. Diese Einfallstore entstehen durch Sicherheitslücken in den Betriebssystemen oder in der Software, wie beispielsweise dem Browser. Durch regelmäßige Updates können in der Regel viele solcher Einfallstore geschlossen werden.

- Installieren Sie Virenscanner auf allen Systemen. Auch hierbei ist es wichtig, die Software auf dem aktuellen Stand zu halten, damit sie aktuelle Schadsoftware erkennen kann.

Update vom 16.03.2016

Mittlerweile hat das Bundesamt für Sicherheit und Informationstechnik (BSI) reagiert und stellt auf seiner Website