L’impératif d’une plus grande sécurité informatique n’a jamais été aussi prégnant qu’aujourd’hui. Nous nous ouvrons de toujours plus au monde pour communiquer, échanger et collaborer les uns avec les autres. Cependant, ces nouvelles habitudes nous rendent aussi plus vulnérables. Une cyberattaque survenue début mars contre des organisations utilisant des serveurs Microsoft Exchange l’a montré. Une vulnérabilité d’Exchange a initialement conduit à une attaque menée aux États-Unis. Puis les hackers se sont ensuite tournés vers l’Europe pour y étendre leurs ravages.

Afin de se protéger au mieux contre ces attaques, les mécanismes de sécurité des infrastructures sur site rigides et de solutions dans le cloud courantes s’avèrent souvent insuffisants. Les entreprises doivent, au contraire, s’appuyer sur des solutions de cybersécurité flexibles pour assurer une protection adaptée. Et ce, en mettant particulièrement l’accent sur la sécurité des e-mails et sur la sécurité Microsoft 365, de plus en plus utilisé.

La stratégie « Zero Trust » : Comment éviter que les failles de sécurité Exchange ne deviennent un problème

L’idée de Zero Trust (confiance zéro) repose sur le principe que l’on ne peut faire confiance à personne… pas même à soi-même ! Le modèle « Zero Trust » a été formulé et recommandé par Forrester il y a douze ans pour les écosystèmes digitaux. Avec la stratégie « Zero Trust », une méfiance totale est de mise. Il s’agit du seul moyen d’atteindre un niveau de sécurité maximal. L’exemple des attaques contre les serveurs Exchange montre que les mécanismes de sécurité des approches « sur site » ou « fournisseur unique » ne suffisent pas à sécuriser correctement les communications d’entreprise. Un échange d’informations mondial ne peut être complètement sécurisé qu’à la condition d’avoir recours à des plateformes modulaires. Les solutions isolées, dépassées ou compartimentées ont très clairement atteint leurs limites. Les plateformes modulaires sont mieux adaptées pour sélectionner de manière flexible différents blocs, les imbriquer les uns dans les autres et atteindre ainsi une sécurité maximale pour nos flux de communication.[1]

La popularité du cloud pendant la pandémie accroît la demande en solutions de sécurité adaptées

Selon une étude récente d’IDC, l’engouement pour le cloud s’explique en partie par la crise sanitaire :

- L’adoption et les capacités du cloud continueront de croître pour atteindre une valeur de marché estimée à 1000 milliards de dollars en 2024.

- Les dépenses mondiales en matière de sécurité augmenteront en moyenne de 8,1 % d’ici 2024.

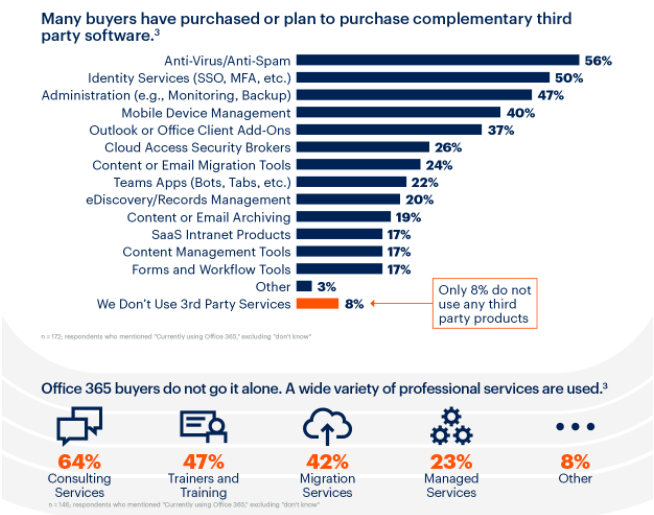

De plus en plus d’entreprises optent actuellement pour des solutions dans le cloud de Microsoft ou de Google. Si elles veulent s’investir dans une approche « Zero Trust », les entreprises ne devraient toutefois pas se fier exclusivement à ces solutions et aux mécanismes de sécurité qui y sont intégrés. Elles devraient miser aussi sur des technologies et services de sécurité modernes supplémentaires proposés par des fournisseurs tiers. De nombreuses entreprises le font déjà, comme le montre une enquête de Gartner :

D’après ces éléments,

- 56 % des acheteurs de Microsoft Office 365 prévoient d’utiliser ou utilisent déjà des solutions antivirus/anti-spam tierces.

- 24 % des entreprises prévoient d’utiliser ou utilisent déjà des outils supplémentaires de migration de contenu ou de messagerie.

- Dix-neuf autres pour cent s’appuient sur des produits tiers d’archivage de contenu ou de messagerie.

- Dans l’ensemble, seuls 8 % n’ont pas mis en place de solutions tierces.

« Zero Trust » garantie avec la Secure Email Platform modulaire

La plupart des cyberattaques parviennent à pénétrer les entreprises via la messagerie électronique. Toutefois, au moins depuis l’entrée en vigueur du RGPD, les informations sensibles échangées par e-mail méritent une protection particulière. Il est donc recommandé d’adopter une approche adaptée, qui utilise délibérément les technologies de différents fournisseurs et inclut toutes les composantes de la messagerie.

Pour choisir une Secure Email Platform modulaire, plusieurs aspects incontournables doivent être pris en compte :

- Protection de base contre les attaques DDoS (déni de service) grâce à des filtres multiples et intelligents et à un logiciel anti-virus.

- Advanced Threat Protection (ATP) pour se défendre contre les attaques très sophistiquées et intelligentes (grâce, par exemple, au Sandboxing, à la détection automatique et intelligente et à la gestion intelligente du trafic).

- Post-delivery Protection pour désactiver les liens dangereux et les attaques de hackers, même après qu’ils ont traversé le pare-feu.

- Information Protection avec des technologies modernes de chiffrement, d’archivage et des cadres d’Information Protection pour protéger les informations sensibles telles que les données personnelles, les secrets commerciaux ou les brevets.

- Compliance (conformité) et respect strict des réglementations légales à l’aide de mécanismes de contrôle vérifiables.

Les solutions de fournisseurs tiers tels que Retarus complètent considérablement Microsoft 365 dans ces différents aspects.

Vous trouverez plus d’informations sur la Secure Email Platform de Retarus ici. Vous pouvez également contacter votre interlocuteur Retarus local.

[1] Gartner a récemment inventé le terme de « Composable business » pour décrire cette approche modulaire.