A gennaio il “Bundeskriminalamt” (BKA, l’ente federale tedesco della polizia criminale) aveva annunciato con orgoglio l’estinzione di quello che si presumeva essere il “malware più pericoloso del mondo”. In cooperazione con le forze dell’ordine di altri sette paesi, il BKA era riuscito a smantellare completamente l’infrastruttura server di Emotet e quindi a rendere innocuo il trojan. Tuttavia, ora si scopre che questo “significativo colpo contro la criminalità informatica organizzata a livello internazionale” purtroppo non ha retto a lungo.

L’erba cattiva non muore mai: Emotet è tornato a colpire

Diversi esperti di sicurezza informatica riferiscono attualmente il fatto che computer già infettati dal malware TrickBot hanno iniziato a scaricare file DLL da Internet. Questi ultimi sono stati tutti identificati come Emotet. Vi sono forti indizi del fatto che i criminali informatici stiano facendo tutto il possibile per riportare in vita (e ai vecchi fasti) la botnet.

Casi di spam efficace mediante documenti Office manipolati

I ricercatori sulla sicurezza di Cryptolaemus hanno confermato su Twitter che nuovi bot di Emotet stanno di nuovo inviando spam malware. Alle potenziali vittime vengono inviati file con estensioni .docm, xlsm o ZIP protetti da password. In passato, queste e-mail erano relativamente ben realizzate, riportavano come mittente il nome di veri colleghi o partner commerciali e a volte contenevano anche porzioni di autentiche precedenti conversazioni e-mail dei destinatari.

Sicurezza informatica completa per la migliore protezione possibile

Sfortunatamente, così come per tutti i malware, anche nel caso di Emotet vale il principio in base al quale non esiste a medio termine una protezione che sia efficace al 100%. Tuttavia, se combinata con un’adeguata consapevolezza da parte dell’utente, un’efficace soluzione di sicurezza e-mail può in molti casi prevenire un’infezione e, nella peggiore delle ipotesi, limitarne comunque gli effetti.

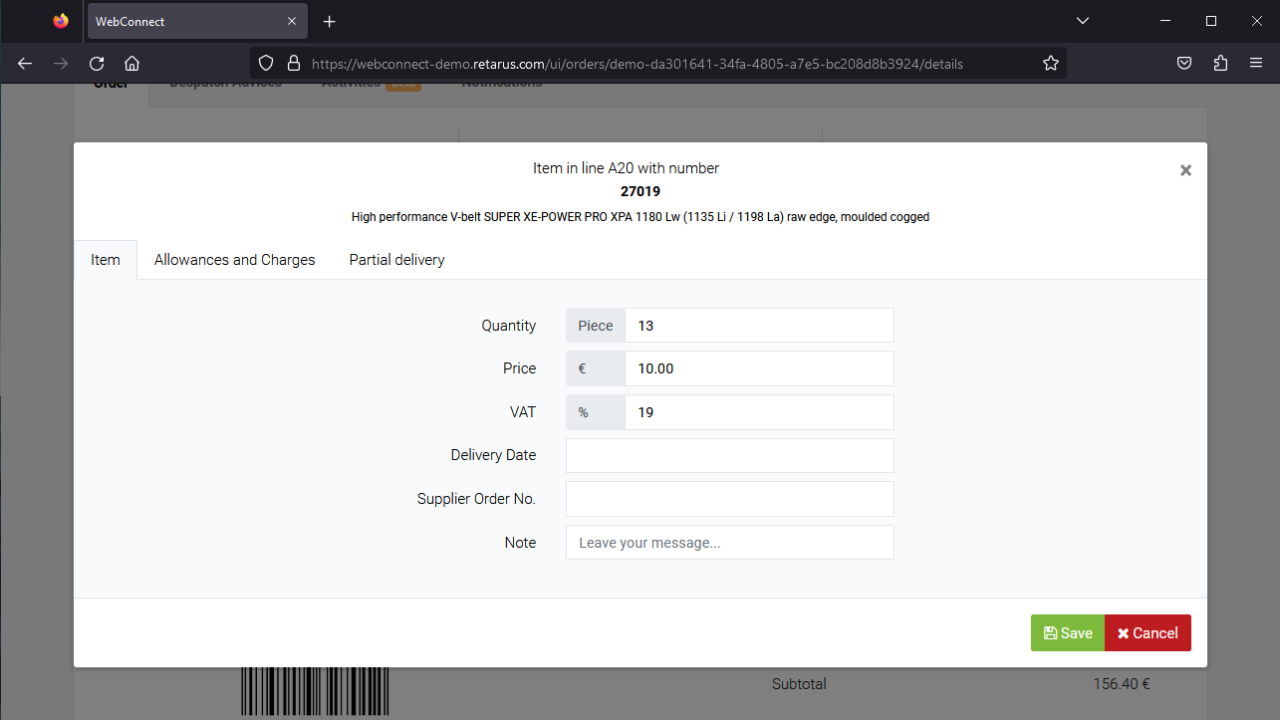

L’ampia soluzione CxO Fraud Detection di Retarus si basa su una combinazione di vari algoritmi che identificano i cosiddetti “from-spoofing” e “domain-spoofing”, al fine di prevenire tempestivamente il fenomeno noto come Business Email Compromise (BEC). Ciò consente di riconoscere e filtrare prima del recapito gli indirizzi con mittenti falsi (ad esempio, quelli dei propri superiori, così come avviene con Emotet).

In grado di imparare: Emotet è in continua evoluzione fin dal 2014

Emotet è uno dei trojan più efficaci nella storia recente dell’informatica e funziona, tra le altre cose, come un apriporta per il ransomware. Si stima che già solo in Germania il malware abbia causato danni per almeno 14,5 milioni di euro. Emotet è stato “scoperto” per la prima volta nel 2014 e da allora è in continua evoluzione. Per garantire la migliore protezione possibile contro varianti sempre più nuove e sofisticate, Retarus si affida al suo brevetto Postdelivery Protection Patient Zero Detection. Ciò permette di rilevare malware e collegamenti ipertestuali pericolosi anche nei messaggi e-mail che sono già stati consegnati, non appena i file di pattern sono disponibili.

A proposito: grazie alla sua soluzione Secure Email Platform, ampia e modulare, Retarus copre interamente tutti gli aspetti di sicurezza del canale di comunicazione. Il pacchetto comprende anche soluzioni per un eventuale “piano B”, ovvero nel caso in cui – nonostante tutte le precauzioni prese – la propria infrastruttura di posta elettronica dovesse bloccarsi. Con Email Continuity, le aziende e i rispettivi collaboratori possono accedere in modo alternativo alle proprie comunicazioni e-mail aziendali, in qualsiasi momento.