Dopo una pausa di quasi sei mesi, il sofisticato trojan Emotet è tornato molto attivo, inondando le caselle di posta elettronica di aziende ed enti pubblici con e-mail subdolamente realistiche e altamente pericolose.

Dalla fine di luglio, gli esperti di Retarus Threat Intelligence hanno registrato una raffica quasi costante di attacchi Emotet. Come funziona il perfido meccanismo delle e-mail Emotet? A prima vista sembrano inviate da veri colleghi/e, si riferiscono a precedenti conversazioni via e-mail e, più recentemente, allegano anche documenti di precedenti conversazioni. In questo modo, l’apparente familiarità abbassa deliberatamente la soglia di inibizione del destinatario, portandolo a cliccare sul link inviato con l’e-mail – con conseguenze fatali.

Emotet di solito infetta i sistemi tramite documenti Word contaminati da virus delle macro. Questi vengono memorizzati dagli autori e dagli utilizzatori del malware su server in continuo cambiamento, preferibilmente al di sopra di ogni sospetto. Se qualcuno viene ingannato ad aprire un tale file e ad attivare le macro in esso contenute, il malware legge la rubrica e le e-mail di Microsoft Outlook (il cosiddetto “Outlook harvesting”) e genera ulteriori messaggi dannosi per i destinatari della rete aziendale attaccata. Emotet può anche scaricare ulteriori malware, ad esempio per leggere i dati di accesso o per l’accesso remoto. Nel complesso, il malware mira a paralizzare l’intero sistema informatico e/o a estorcere il pagamento di riscatti.

Come proteggersi da Emotet?

Non esiste una protezione efficace al cento per cento contro Emotet, anche perché il malware “polimorfico”, scoperto per la prima volta nel 2014, è in costante evoluzione e viene continuamente sviluppato. Tuttavia, una potente soluzione di sicurezza e-mail, in combinazione con un’adeguata consapevolezza dell’utente, può in molti casi prevenire un’infezione e, se si verifica il peggio, limitarne gli effetti.

Tra i servizi offerti da Retarus è da sottolineare a questo proposito la soluzione di postdelivery protection Patient Zero Detection®, brevettata in tutti i mercati rilevanti. Questa soluzione consente di rilevare malware e collegamenti ipertestuali pericolosi anche nelle e-mail già consegnate e di avvertire i destinatari e gli amministratori non appena sono disponibili modelli adeguati per uno dei quattro scanner di AntiVirus MultiScan.

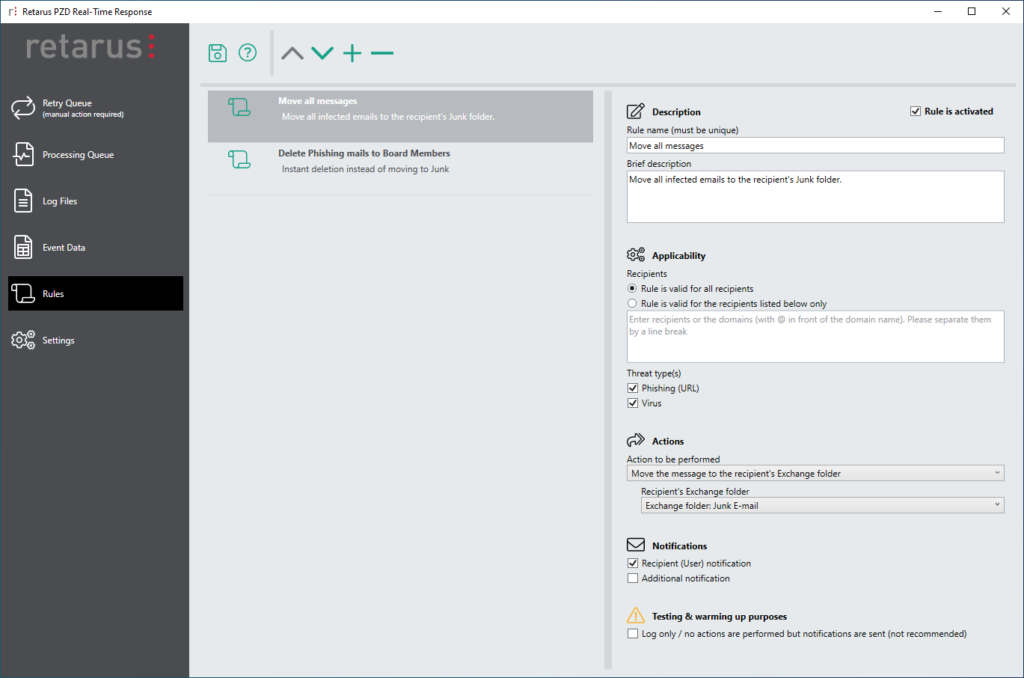

Un ulteriore passo in avanti è PZD Real-Time Response. Questo software per ambienti Exchange consente l’elaborazione basata su regole dei risultati della Patient Zero Detection® al fine di rilevare le e-mail potenzialmente pericolose nella casella di posta elettronica di un utente e quindi di spostarle o cancellarle automaticamente. Entrambi gli strumenti possono facilitare notevolmente la mitigazione e le analisi criminologiche in caso di attacco con Emotet.

I computer infetti devono essere immediatamente rimossi dalla rete

I computer infettati da Emotet devono essere scollegati al più presto sia dalla rete aziendale che da Internet, in modo che i client interessati non possano né diffondere il malware all’interno dell’azienda né scaricare payload pericolosi dalla rete. Il malware stesso è così abilmente programmato e installato e si cela così profondamente nel sistema che è meglio “azzerare” completamente i rispettivi PC e riavviarli con un’immagine standard del sistema.

Per risparmiare ai vostri utenti un’esperienza del genere, vi consigliamo la nostra Guida antiphishing gratuita, che contiene molti consigli utili a una gestione sensata delle e-mail. La breve guida è disponibile per il download in cinque lingue, permettendovi di distribuirla ai vostri dipendenti.

Ulteriori informazioni sulla Secure Email Platform di Retarus, inclusi Patient Zero Detection® e PZD Real-Time Response sono disponibili sul nostro sito web o direttamente presso il vostro referente locale.